安全概述

本页总结了RapidMiner平台的安全方面,并简要介绍了所使用的概念。要了解有关如何执行特定安全或身份相关任务的详细信息,请访问“管理部署”页面。

特性

为了确保安全操作和平稳的用户体验,RapidMiner平台的组件数量不断增加,我们在平台中集成了一个身份提供程序。该组件是一个开源产品,名为KeyCloak)实现以下功能:

- RapidMiner平台所有组件的通用身份提供者

- 集中管理用户及其各种登录凭据(密码、2FA、令牌)

- 所有组件的单点登录体验

- 细粒度的、基于角色的授权管理

- 使用任何基于SAML v2.0或OAuth2的身份提供程序的联邦身份

- 使用LDAP的联邦用户

- 会话和审计日志

体系结构

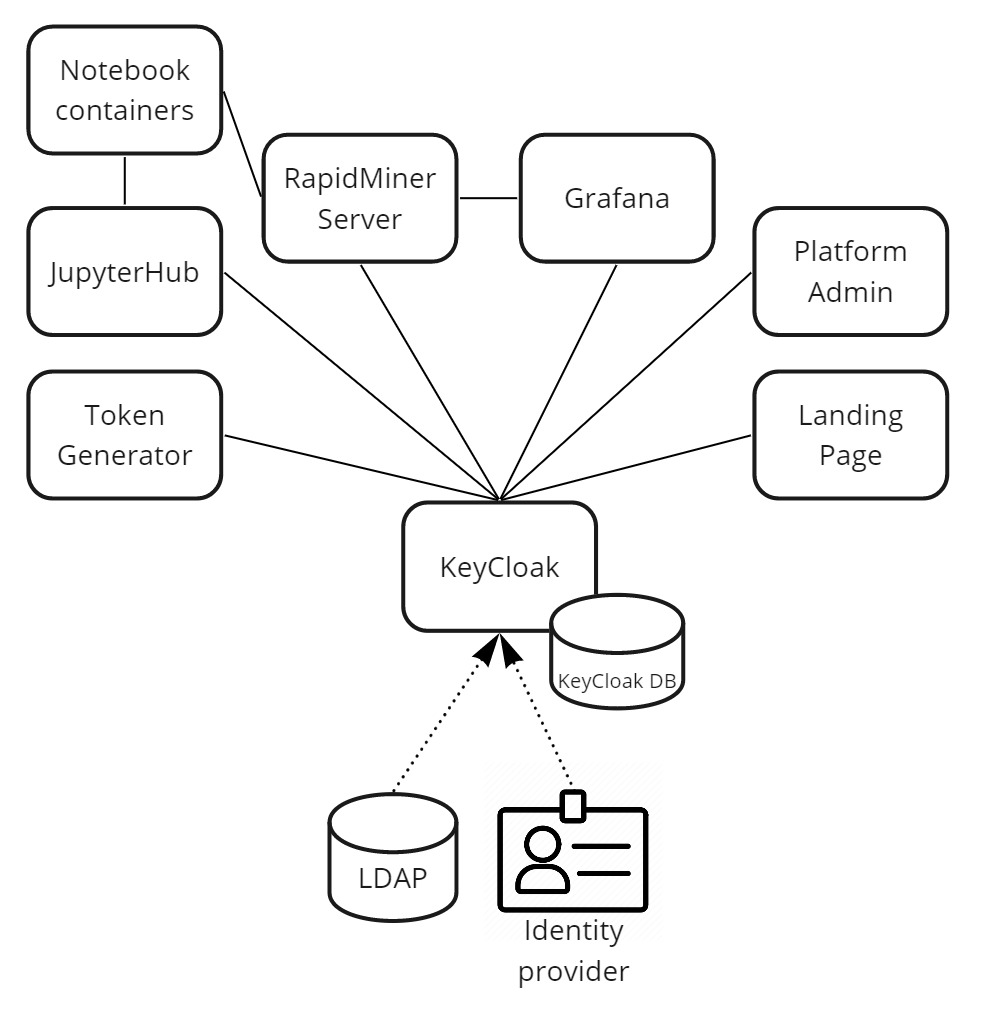

下图说明了我们的高级安全体系结构,以及KeyCloak组件在其中的中心角色。

组件之间的线表示发生身份验证和授权的关系。虚线箭头表示可选身份和用户联合的可能性。

KeyCloak和其他平台组件之间的身份验证和授权使用OAuth2/OpenID Connect标准完成。

概念

在我们的平台部署中使用KeyCloak使我们能够创建复杂且功能丰富的身份和安全配置,但是使用它的管理界面可能令人望而生畏。熟悉配置过程中使用的概念是很重要的。请参阅KeyCloak文档以获得深入的描述。

KeyCloak配置

KeyCloak组件是非常通用的。中创建了一组默认配置部署模板帮助RapidMiner平台的用户和管理员快速入门。在这里,我们将描述这些配置选项,建议是否更改它们,并提供有关如何实现常见管理任务的进一步指南的链接。

域设置

一个名为主。不应重命名或删除。没有配置电子邮件通信,这意味着默认情况下不会忘记密码和验证电子邮件流。自我注册也被禁用。配置加固的安全防御。

典型的管理任务:

客户

RapidMiner平台的部署组件在Master领域中显示为客户端。它们的客户端角色是根据每个组件的需求定义的。

典型的管理任务:

- 部署额外的平台组件(例如RapidMiner Go on-prem)

(领域)的角色

我们预先配置了两个复合角色:platform-admin和上。每个组件都被配置为可以访问每个已部署组件中的管理功能或非特权用户功能。这是通过将客户端角色映射到这些(组合)领域角色来实现的。

典型的管理任务:

身份提供者和用户联合

默认没有配置。

典型的管理任务:

认证流程和密码策略

有一个预配置的基本设置,包括用户名/密码提示和可选的双因素身份验证(如果由个人用户设置)。缺省情况下,未配置密码策略。

典型的管理任务:

组和用户

默认情况下没有定义组。存在一个用户名管理默认配置,谁拥有platform-admin的角色。用户的初始密码为changeit(除了云镜像部署)。

你绝对必须请及时修改admin密码,以确保部署操作安全。

典型的管理任务: